들어가기 앞서

이전 포스팅에 이어서 AWS에서 VPC를 구성 후,

다음의 구성 요소들을 생성하거나 설정하는 방법에 대해 포스팅할 예정이다.

- Internet Gateway

- Subnet

- ACL

- Security Group

- Routing Table

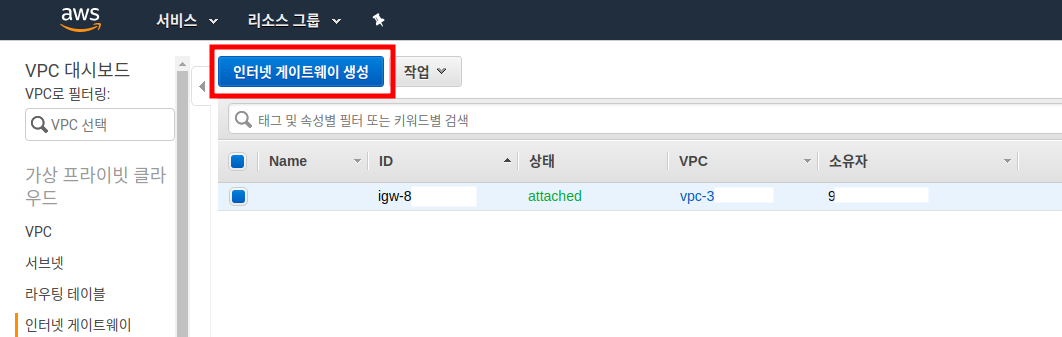

1. 인터넷 게이트웨이 생성 및 설정

- 좌측의 인터넷 게이트웨이 생성 버튼을 눌러

기본 인터넷 게이트 웨이는 두고생성을 진행한다.

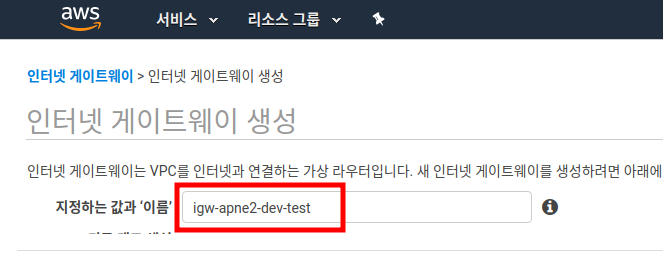

- 생성하는 인터넷 게이트웨이는

Naming Rule을 따라 사진처럼 명명한다.

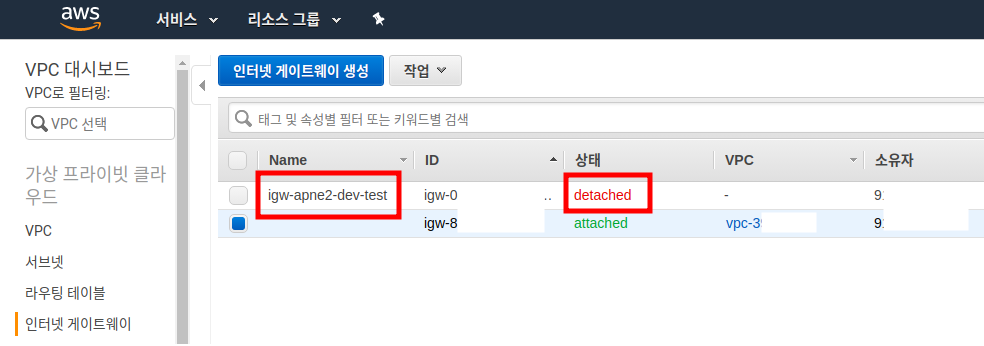

- 성공적으로 생성하게되면, 사진처럼 우리가 지정한 ID의 정보를 보여주며 상태는

detached가 된다.

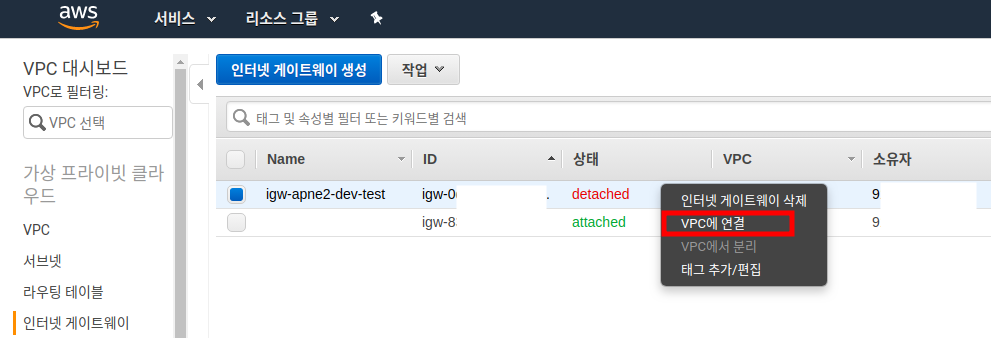

- 이때, 마우스 우클릭을 하여

VCP에 연결을 누른다.

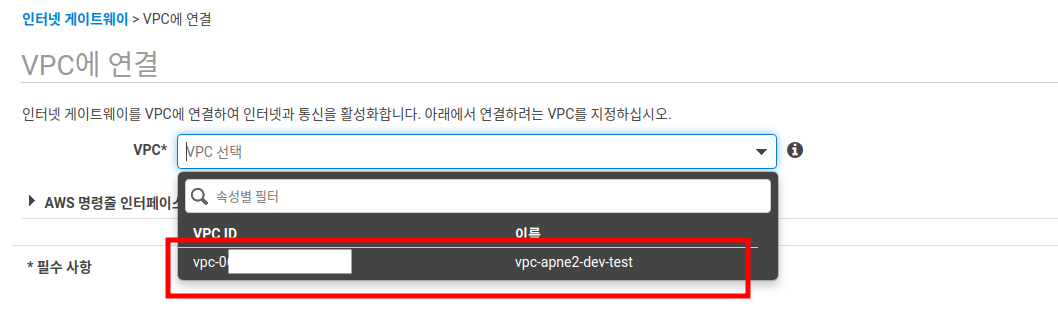

- 우리가 생성한

VPC를 클릭한 후연결을 누른다.

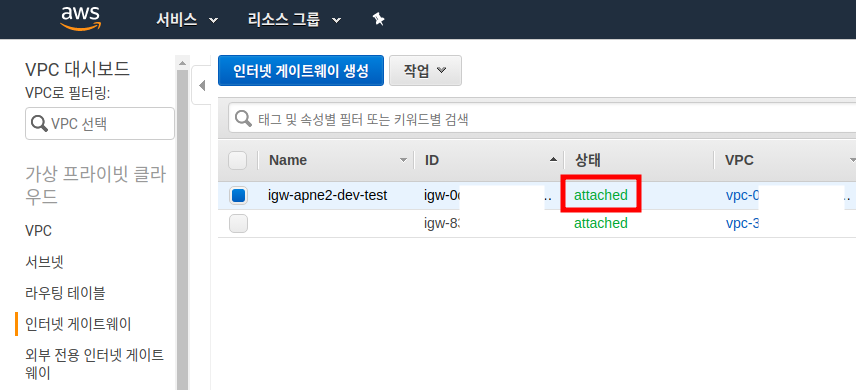

- 다시 상태를 확인해 보면,

attached로 변경되었음을 확인할 수 있다.

2. 서브넷 생성 및 설정

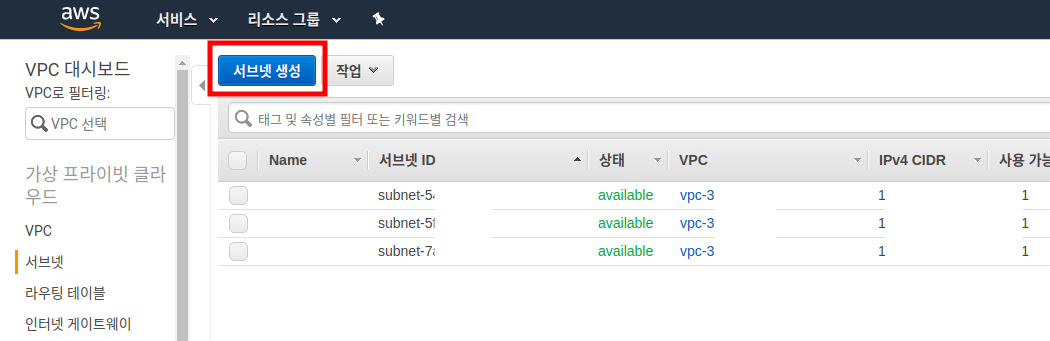

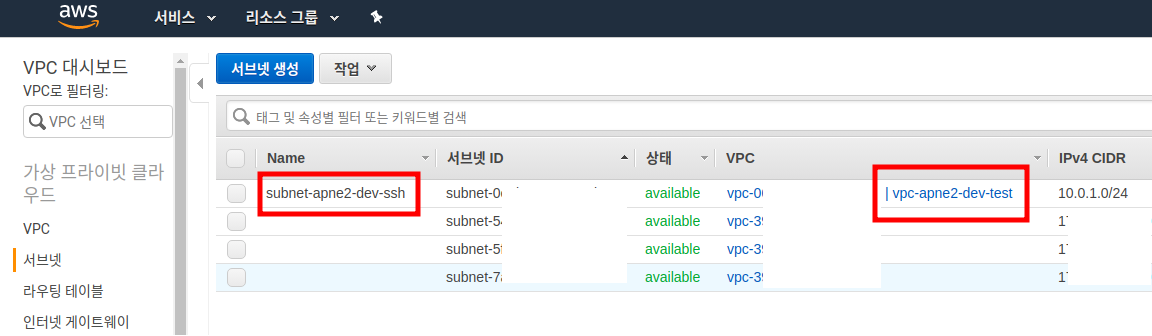

- 마찬가지 방법으로 서브넷을 클릭 후,

기본 VPC에 할당된 3개의 서브넷은 그대로 두고서브넷 생성을 눌러준다.

-

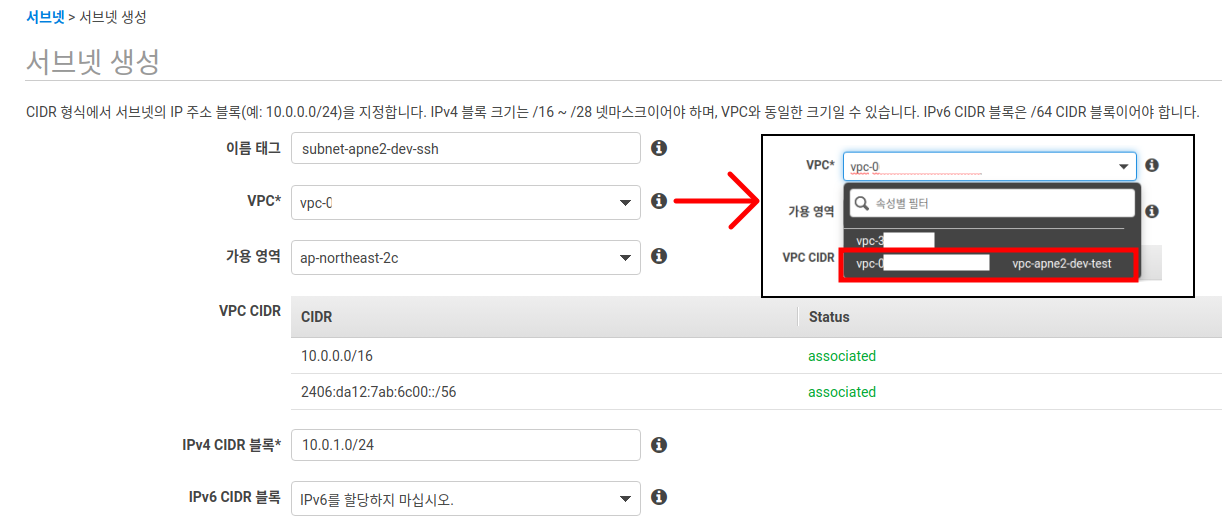

이름은 규칙에 따라

subnet-apne2-dev-ssh라 입력한다.

추후, 이 서브넷은 ssh로 접속하는bastion으로 사용할 것이다. -

VPC는 드롭박스를 클릭하면 사진처럼 뜨게 되는데,

그 중 전 포스팅에서 만든 VPC를 클릭해 주면된다. -

CIDR 블록은 VPC CIDR 블록

범위 내에서 생성하면 된다.

VPC: 10.0.0.0/16

서브넷: 10.0.1.0./24

같은 방식으로 VPC내부에 존재하도록 지정하며,

3번째 숫자가 적어질수록security가 높아지게 cidr블록을 설정한다.현재 사진에서는 편의상 1로 지정했지만, 실제로 생성할 때는 다음같은 나름의

규칙을 적용하자.

10.0.1.0/16 ~10.0.99.0/16 :내부통신

10.0.100.0/16 ~10.0.199.0/16:외부통신

같이 설정하여, IP만 보고도security정도를 알 수 있도록 한다.

- 성공적으로

생성하였다면, 사진의 빨간 사각형처럼 우리가 명명한 이름으로 등록되며,

우리가 생성한VPC에 할당되었음을 확인할 수 있다.

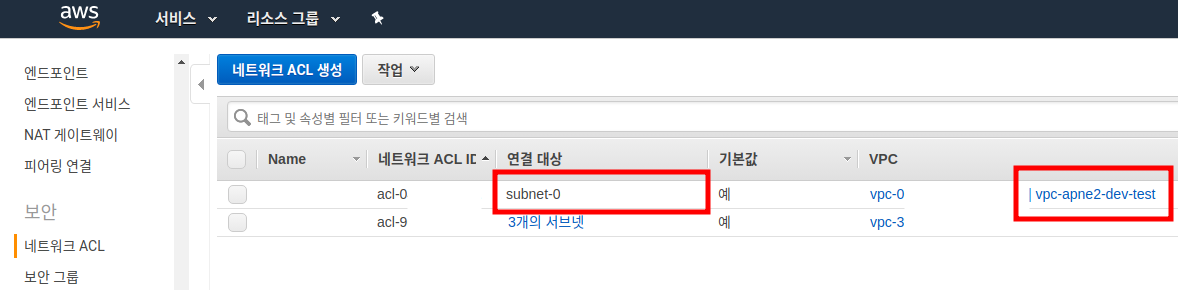

3. ACL 확인

- 서브넷까지 생성한 후, 좌측 메뉴에서

ACL을 클릭하면 사진과 같이 새로 추가 되었음이 확인된다.

빨간 사각형 부분을 보면, 우리가 생성한서브넷과VPC에 적용됨을 알 수 있다.ACL 설정은 변경할 것도, 추가할 것도 없으므로

확인만 하자.

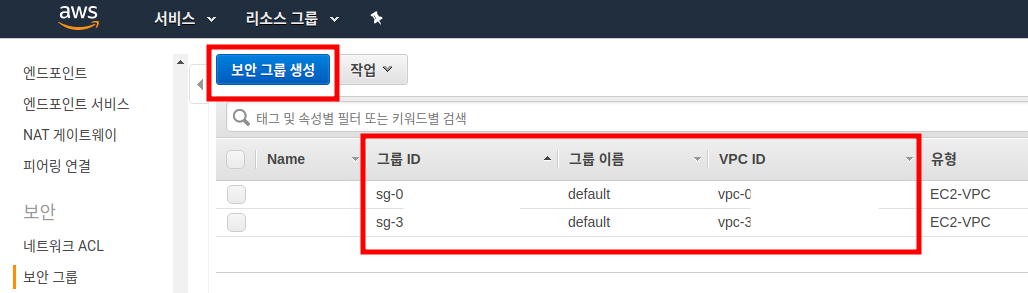

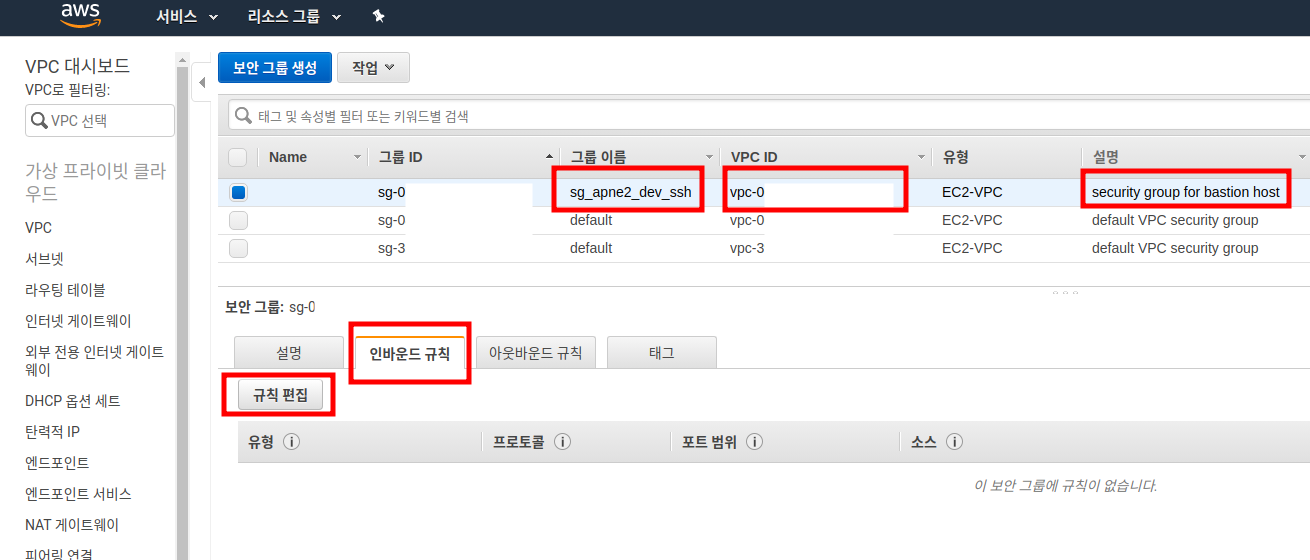

4. 보안그룹 생성 및 설정

- 좌측 메뉴에서

보안그룹을 클릭하면, 사진처럼 2가지가 존재한다.

하나는 기본 VPC용, 다른 하나는 우리가 만든 VPC용이다.우리는 서브넷별로 다른 보안그룹을 할당할 것이므로 새로

생성을 하자.

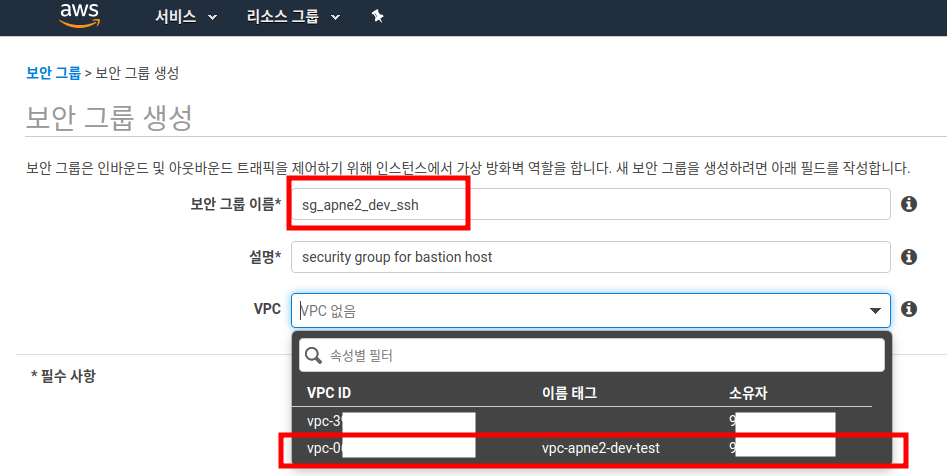

- 사진처럼 규칙에 따라

sg_apne2_dev_ssh로 이름을 작성한다.이때 이름에 하이픈’

-‘이 존재하면 생성이 되지 않으므로주의하자.

(이유는 모르겠다.. 연산자라 그런지도)

여태는 다 하이픈을 사용했으나.. 이번에만 언더바’_‘를 사용하도록 한다. - 설명에는 본인이 알아볼 수 있도록 작성하면 된다.

위와 비슷한 이유로 설명에

한글이 들어가면 안된다고 발광을 하니주의하자.

사실 설명 없이도 한 눈에 알아볼 수 있는 이름이중요하다. - 마지막으로

VPC는 우리가 생성한 VPC를 선택하여 준다.

-

성공적으로 생성했다면, 사진처럼 우리가 정한

이름으로 생성한VPC에

알맞은설명으로 생성됨이 확인된다. -

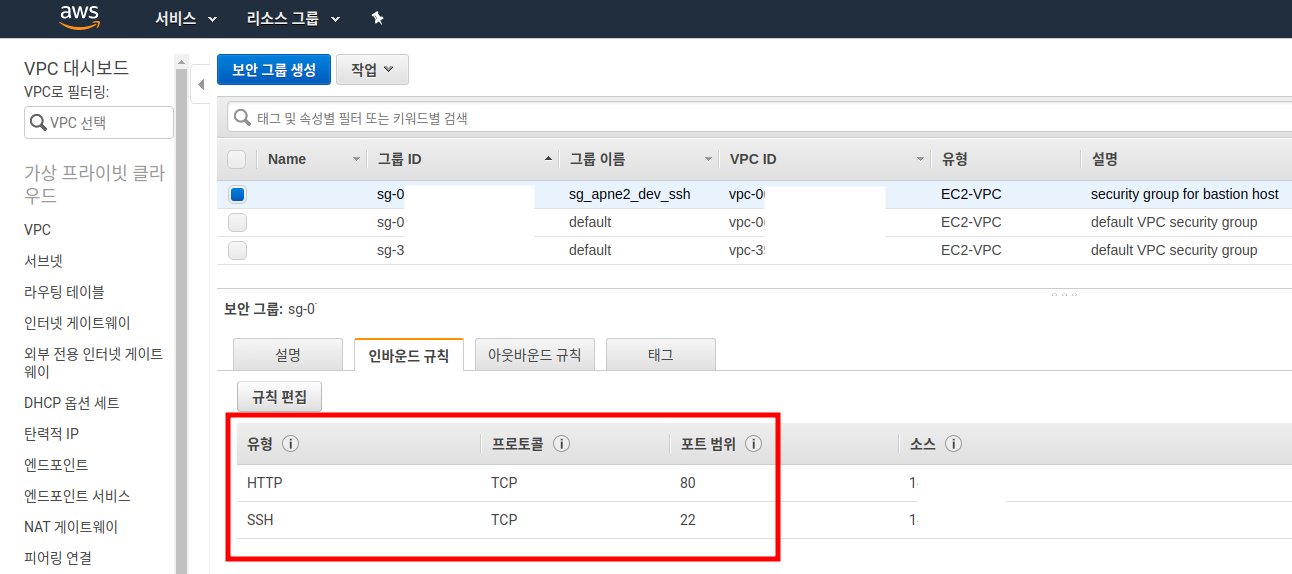

이때, 방금 작성한 보안그룹을 클릭 후 사진처럼

인바운드 규칙을 누른 후,

규칙 편집을 클릭한다.

규칙 추가를 눌러 사진처럼HTTP와SSH를 추가해준다.- 이때

소스는 특별한 경우가 아니면내 IP로 지정한다.

(혹은 직접지정하여 선택할 수도 있다.)위치 무관으로 지정하는 순간 엄청난공격을 받게 될 것이다.

실제 내 지인 또한 이 설정을 하지 않아과금된 사례가 있었다.

이러한 경우 AWS에 문의하면 로그를 확인하고, 과금을취소해준다.

- 규칙을 추가한다면, 사진처럼 두 가지 프로토콜에 대한

인바운드규칙이 생긴다.

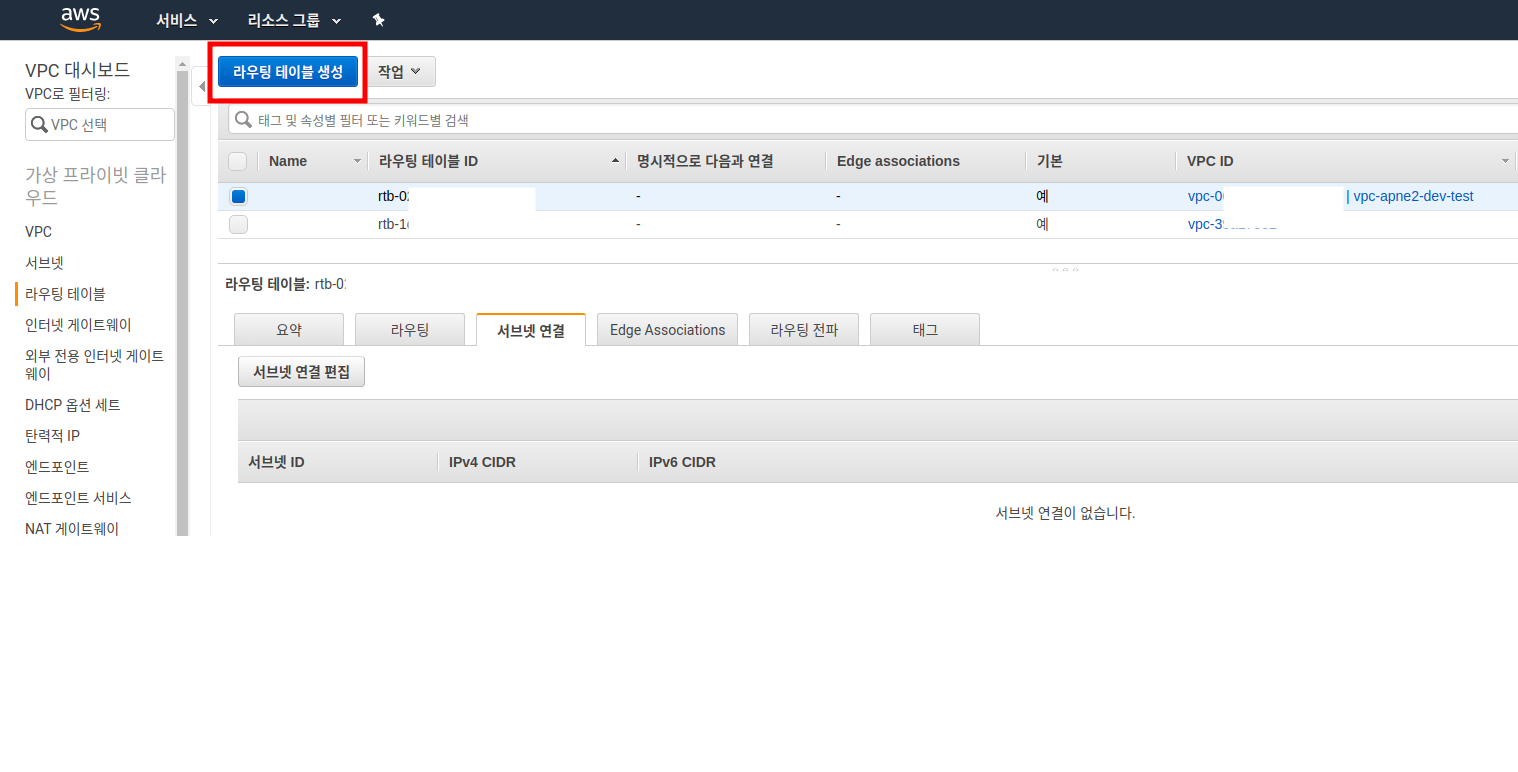

5. 라우팅 테이블 생성 및 설정

- 좌측 메뉴에서

라우팅 테이블을 클릭한 후,라우팅 테이블 생성을 클릭한다.

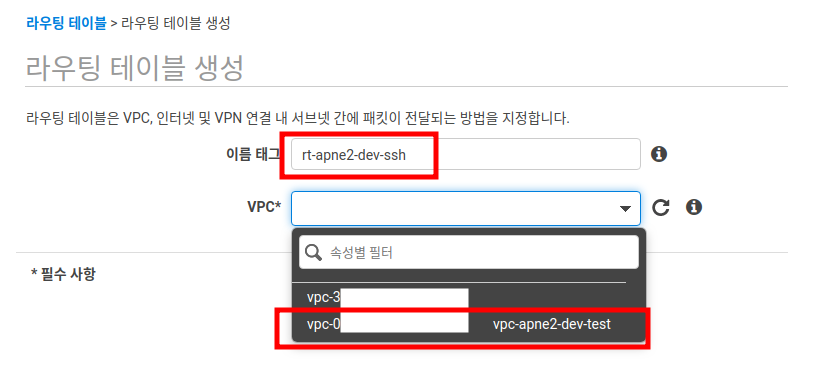

- 규칙에 따라

rt-apne2-dev-ssh이름을 선택 후,

우리가 생성한 VPC를 선택하여생성한다.

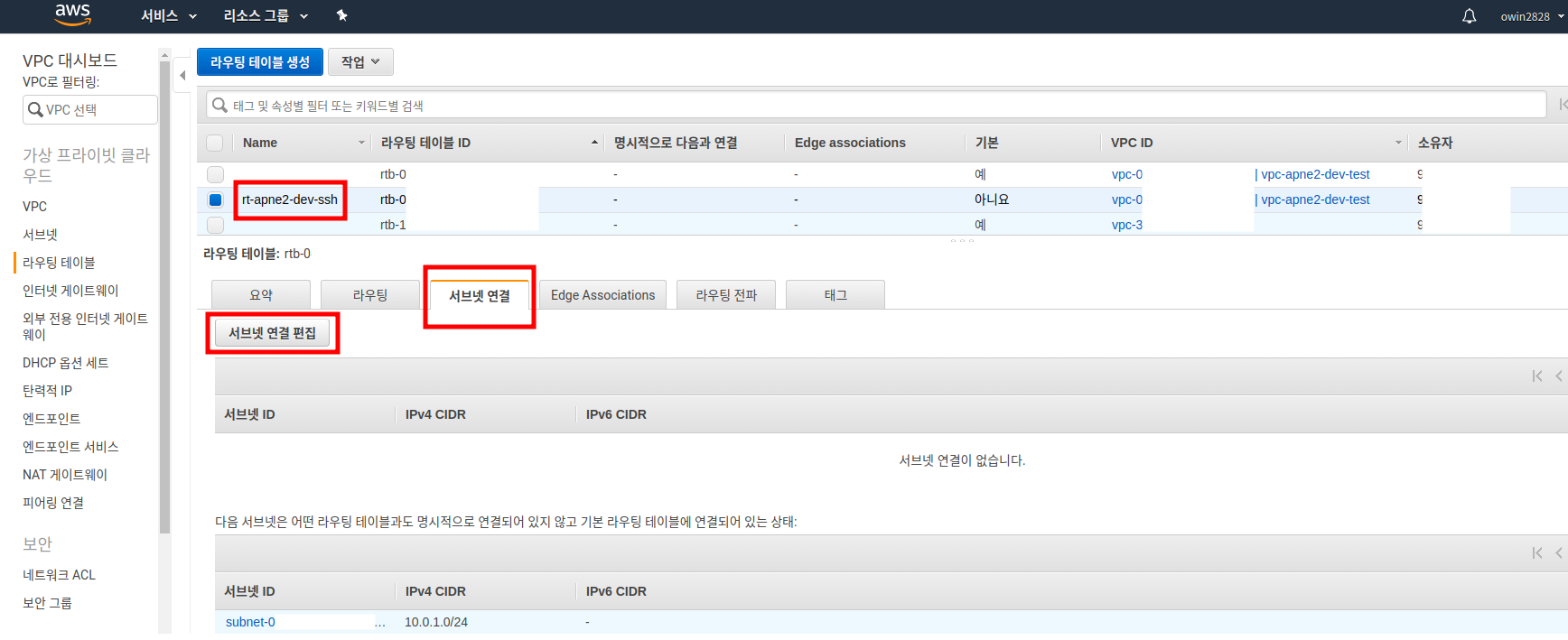

- 생성한 라우팅 테이블을 선택하고,

서브넷 연결을 누르고서브넷 연결 편집을 클릭한다.

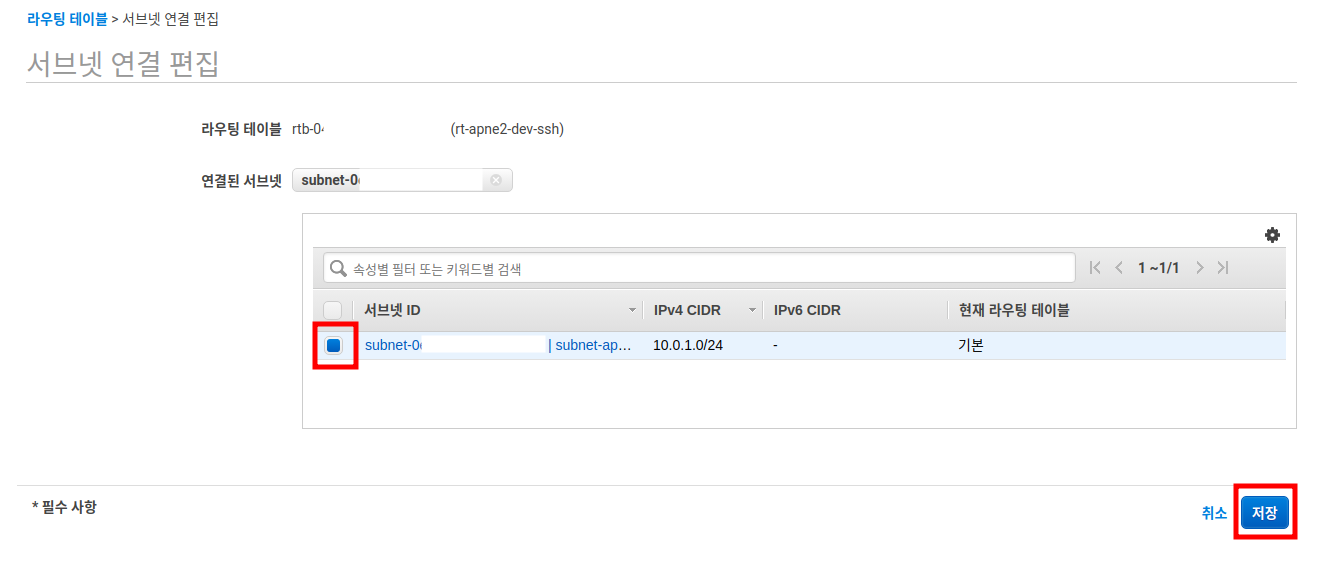

- 목록에서 우리가 만든

서브넷을 선택 후,저장을 누른다.

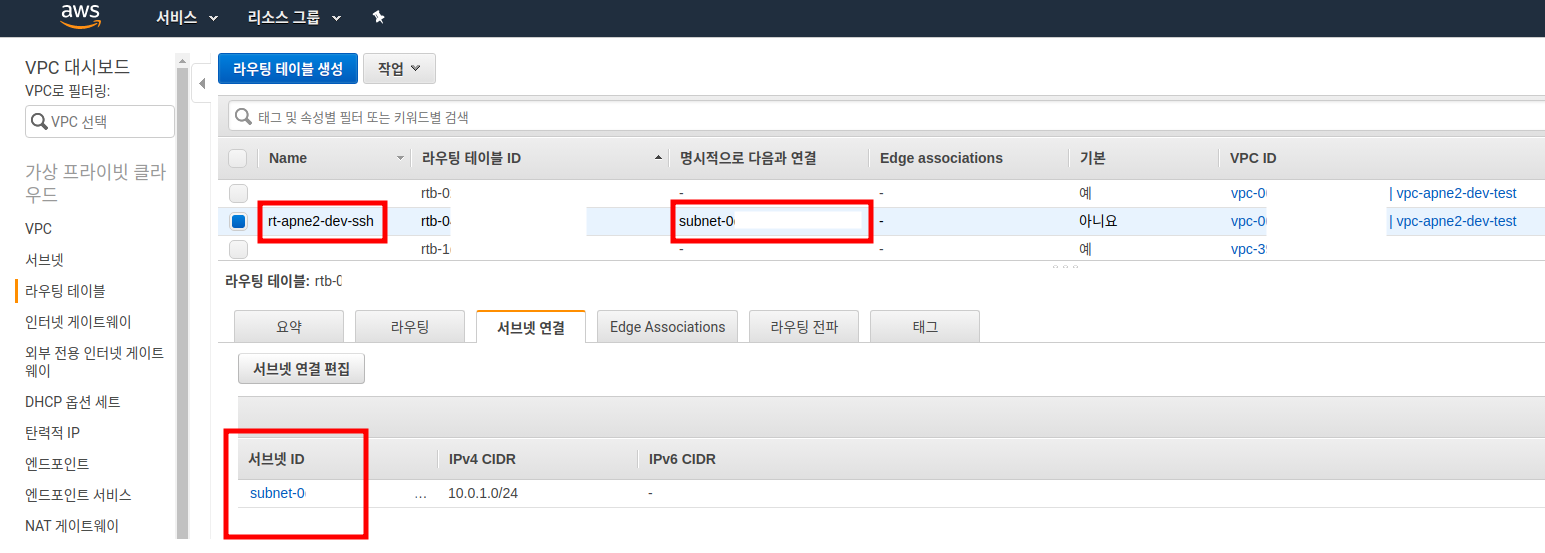

- 명시적으로 우리가 만든

서브넷과 연결되었다는 정보를 확인할 수 있고,

하단에도 정보가 노출된다.

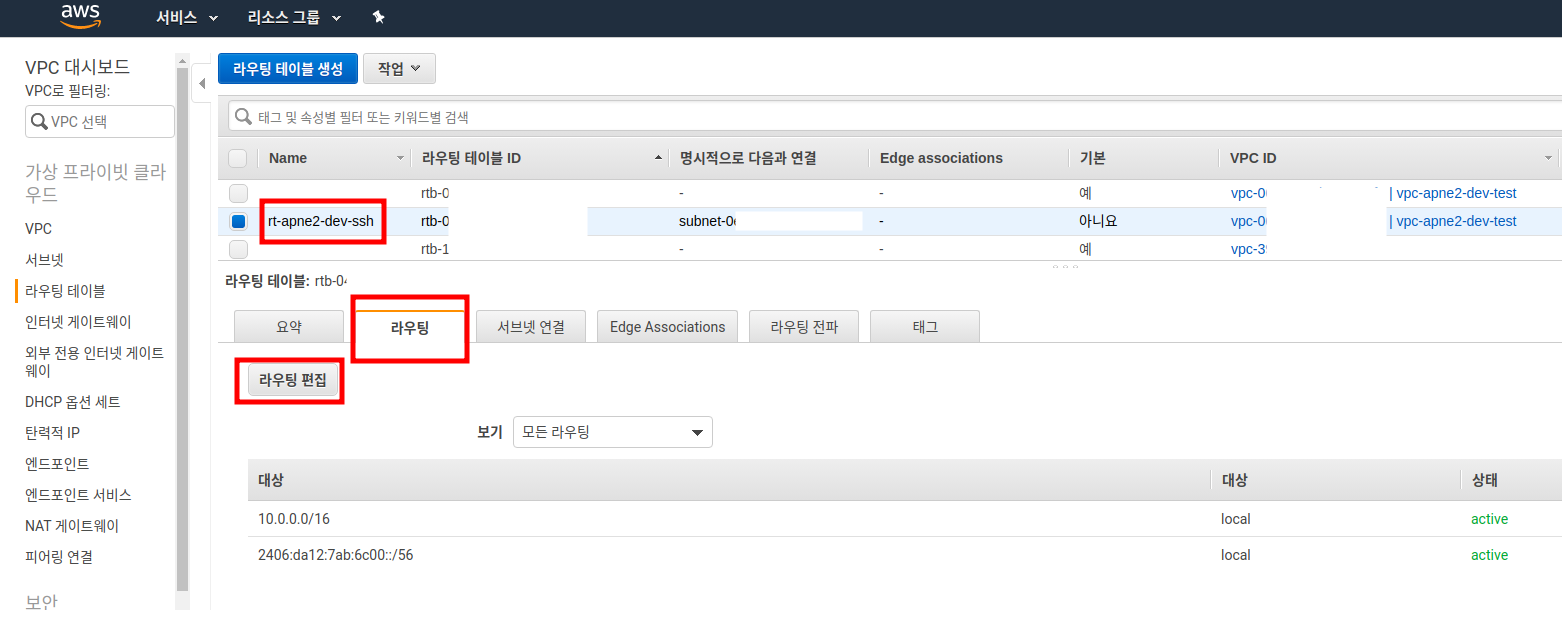

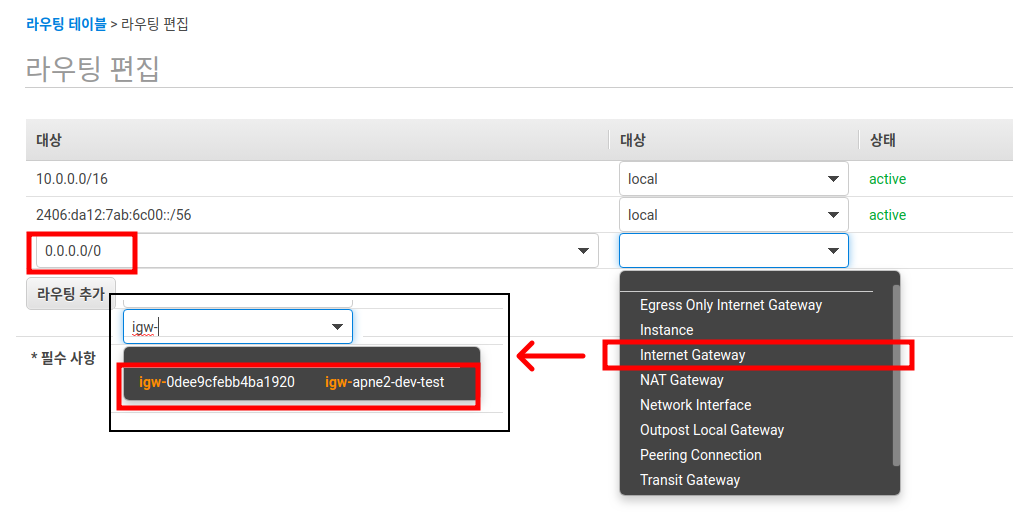

- 다음으로

라우팅의라우팅 편집을 눌러준다.

라우팅 추가를 누른 후, 왼쪽 대상에는0.0.0.0/0을 입력하고,

오른쪽 대상에는Internet Gateway를 눌러준다.

그 후 왼쪽 검은 사각형처럼 정보가 노출되고, 우리가 만든인터넷 게이트웨이를 클릭하고저장한다.

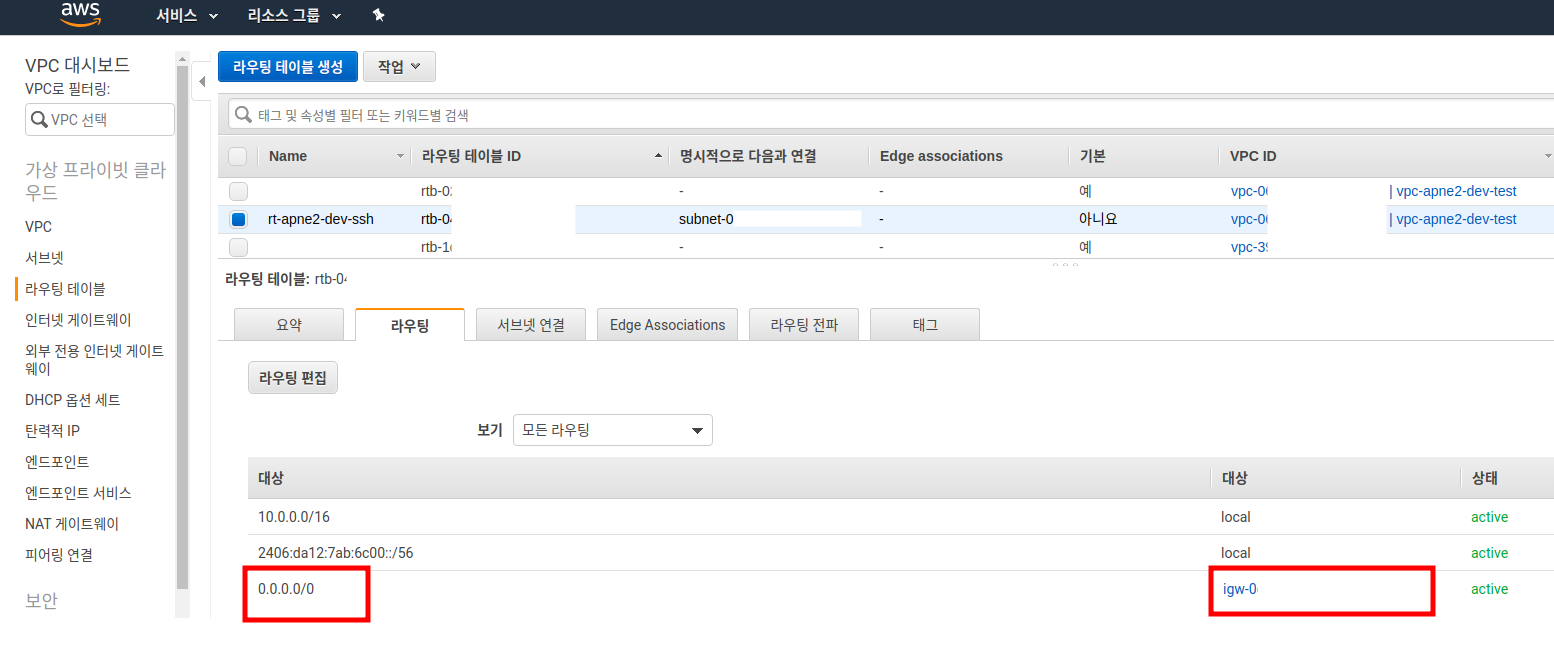

- 등록 후, 사진처럼 연결한

인터넷 게이트웨이가 표시된다. 라우팅 테이블의인터넷 게이트웨이포함 유무로public과private로 구분한다.특정 서브넷을 라우팅 테이블에 추가하여 인터넷 게이트웨이를 붙히지 않으면

private이 되는 것이다.

이로써

외부로 인터넷 게이트웨이를 통하여 통신할 준비가 완료 되었다.

끝마치며

이번 포스팅을 통해 Internet Gateway, Subnet, ACL,

Security Group, Routing Table등을 생성하고 설정하였다.

어이지는 포스팅에서는 EC2 인스턴스를 생성하고,

VPC내부에 구성을 해보도록 하겠다.